Windows Server 与 华为USG配置IPsec的思考

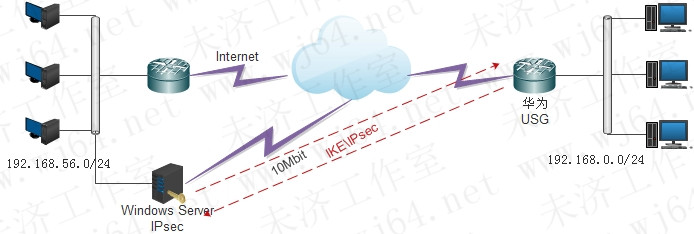

最近某个客户想实现总部与分公司之间构建一条IPsec来实现内部通讯,在不想影响现有出口带宽的情况下单独申请了一条10Mbit的线路供IPsec专用。同时客户为了节约成本不想再单独购置一台用于IPsec的网络设备,想使用软件的方式实现IPsec连接。最初我想到了开源平台的centos和openswan来实现,但客户说后期自行维护不会使用命令行界面的软件产品,于是想到了使用 Windows Server 来建立IPsec 虽然最后成功实现了IPsec协商,但其中却发现了很多有趣又值得思考的地方。

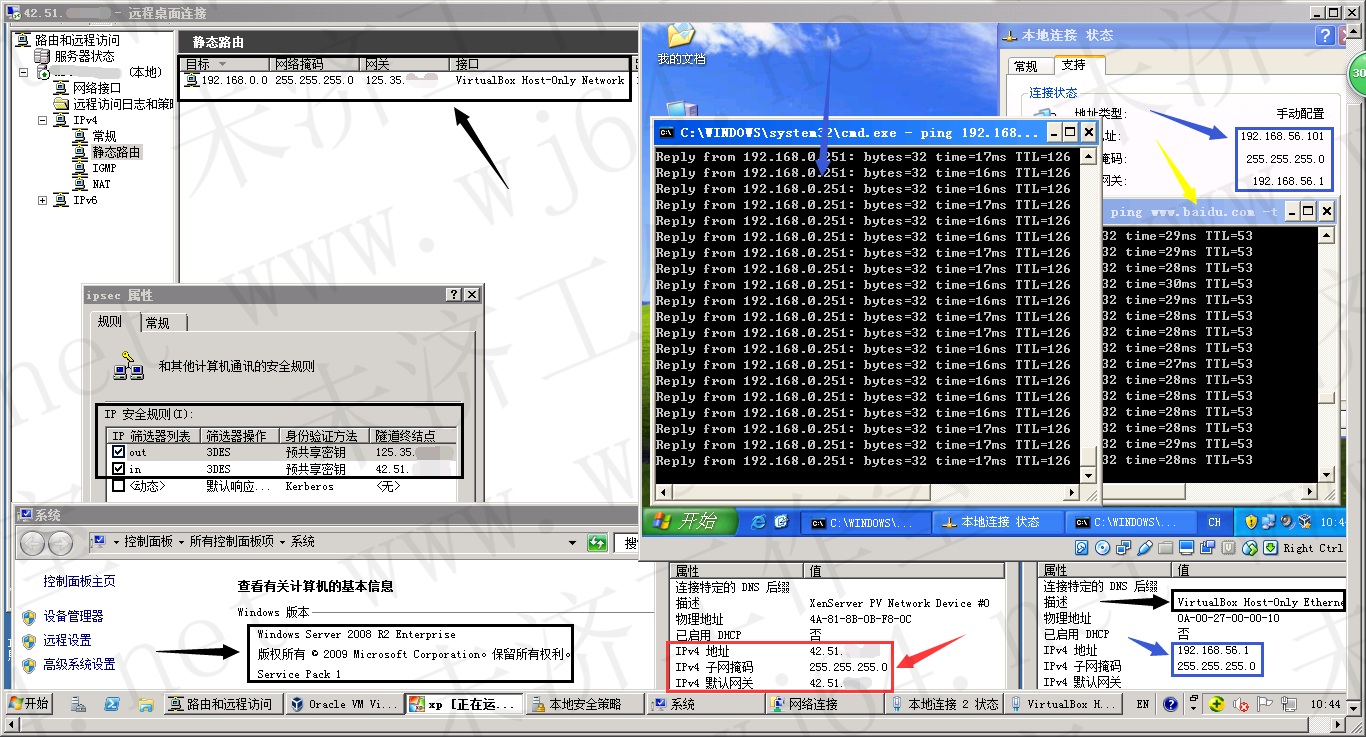

拓扑环境如下:

最终使用一台Windows Server 2008 R2 通过部署 IP安全策略 实现了ike/ipsec 的建立,在Windows Server 2008 R2上的虚机可以与对端的子网通信,同时也可以配置NAT实现本端内网终端通过Windows Server 2008 R2访问 Internet

虽然配置成功,但在配置过程中发现的事情值得探讨。首先,在Windows Server 各个版本中(我发现的有Windows 2003 Windows 2008 Windows2012)的IP安全策略里非常清晰的指出Windows的IKE由 微软和CISCO 共同开发,但让人疑惑的是二家厂商似乎都在尽量避免客户使用这种技术进行连接的事情发生,我找了很久才分别在二家厂商找到相关的连接配置教程

Microsoft的关于使用Windows Server 2003 与非 Microsoft 进行ike/ipsec配置的文章教程:

Cisco的关于使用Windows Server 2000 与Cisco设备进行ike/ipsec配置的文章教程:

https://www.cisco.com/MT/eval/zh/707/2000.html

出于各自商业利益考虑,二家厂商都没有对后续的新产品有类似的文章教程,所举出的例子仅停留在当前版本中

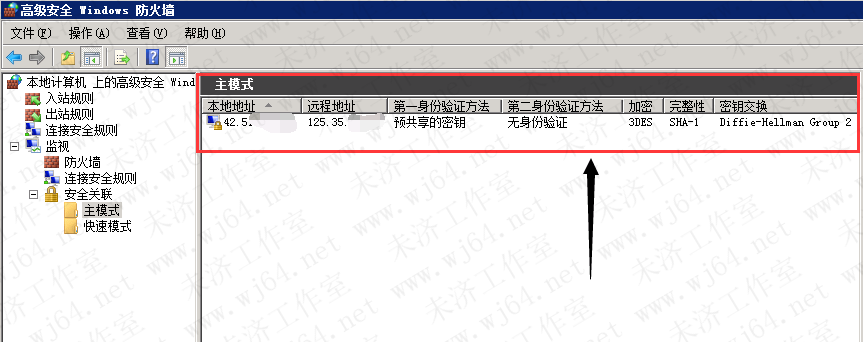

从Windows Server 2008 R2 开始,Windows的自带防火墙技术开始展露头角。可以通过配置防火墙亦能实现IPsec的建立

发表评论: