攻防演练-物理环境搭建

最近随着攻防渗透的事情越来越多,很多测试需要相对完备的测试环境来实现。而我自己使用的笔记本电脑因为安装了太多各类软件经常会出各种兼容性的问题,于是就想部署搭建一套基于个人的攻防渗透测试模拟环境,后期可用于各种安全类软硬件测试。0x00

在我的预想环境中,模拟测试环境越贴近真实环境越好。我的物理设备如下:一台DELL R720、二台华为S5720-LI 24口交换机、一台D2550瘦客户机、一个树莓派Pi3+

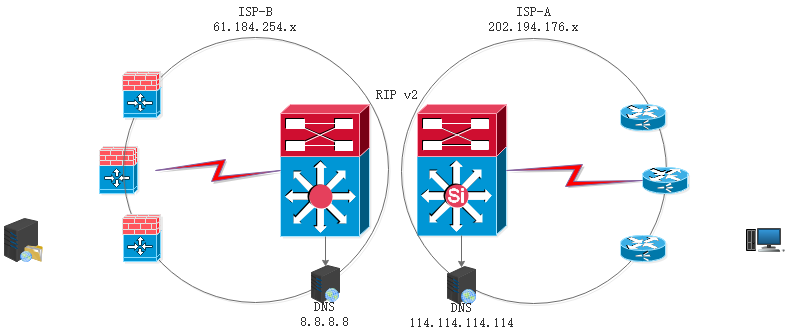

0x01环境拓扑如下,全部采用真实IP部署环境。交换机因为是LI系列的弱三层交换机,不支持OSPF和BGP 采用RIP-v2模拟公网环境。攻防双方在不同运营商下,树莓派Pi3+作为其中一个DNS 另一个DNS用R720虚机实现。瘦客户机D2550安装了ikuai路由系统作为攻方的NAT设备。 服务器R720底层安装ESXi并创建各种靶机和安全系统

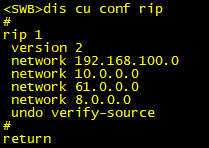

0x02交换机的RIP配置很简单,关闭报文源地址检查宣告各自的网段即可。配置的时候注意路由环路,用毒性反转和水平分割解决

物理服务器R720自带了BCM57xx的4口网卡,不过复杂环境可能不够用可考虑增加网卡。ESXi创建多个虚拟交换机和端口用于不同网络虚机的连接,手上刚好有片Intel 的I350-T4

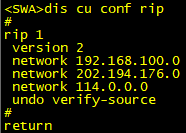

瘦客户机D2550双千兆网卡,安装的ikuai路由系统。我用的是32位的,本想用开源的防火墙系统pfSense 但因为D2550的BIOS是阉割版,未开启EMT64支持。想要用64位的路由系统需刷BIOS 暂时手上没有编程器,以后再刷

路由系统ikuai的登陆界面:

树莓派Pi3+之前安装的Kali用来做无线渗透测试的,现在安装了最新的树莓派专用Ubuntu系统。风扇和亚克力外壳是我后来购置安装的

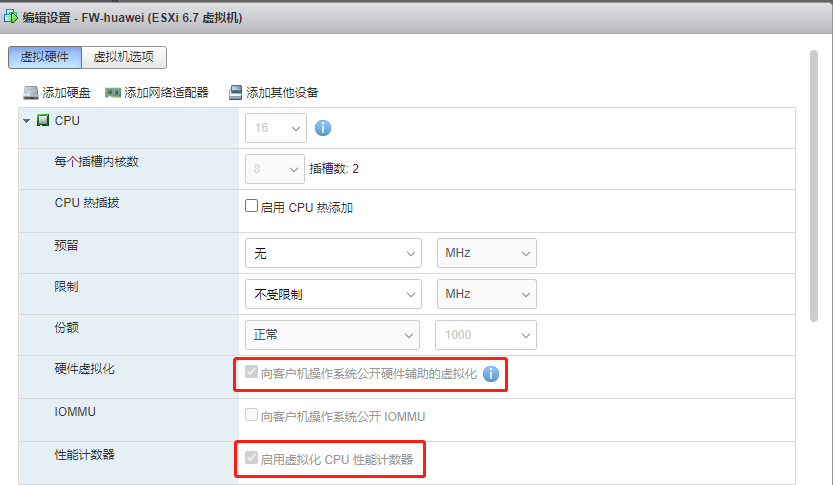

防守方用ESXi的嵌套虚拟化安装了windows再安装华为的ensp模拟器并启动USG防火墙跟外部端口连接,其他的模拟器如果也能在嵌套虚拟化环境安装也可以采用这种方式部署。不过折腾了半天,华为ensp模拟器的USG6000V因为各种报错还是没有部署上去,回头再看看其他模拟器。打算用Eve-ng来实现

0x03

以上是物理环境的安装部署,后面就根据实际要测试的内容部署具体的靶机环境了。其实从需求上来说这种环境完全可以在笔记本电脑或台式机上配置Vmware Workstation 来实现,不过我个人追求能部署物理环境尽量用物理环境来实现,毕竟真实场景下的攻防渗透都是物理机器

发表评论: